La minería ilícita aprovecha recursos computacionales robados para obtener criptomonedas que van a parar a los bolsillos de los criminales informáticos.

En este artículo vamos a hacer referencia a un estudio publicado por Sergio Pastrana y Guillermo Suárez-Tangil, de la Universidad Carlos III de Madrid y el King's Collegue de Londres, respectivamente, el cual ha hecho una medición a gran escala analizando 4,4 millones de muestras de actividad minera fraudulenta que ha generado millones de dólares a sus beneficiarios.

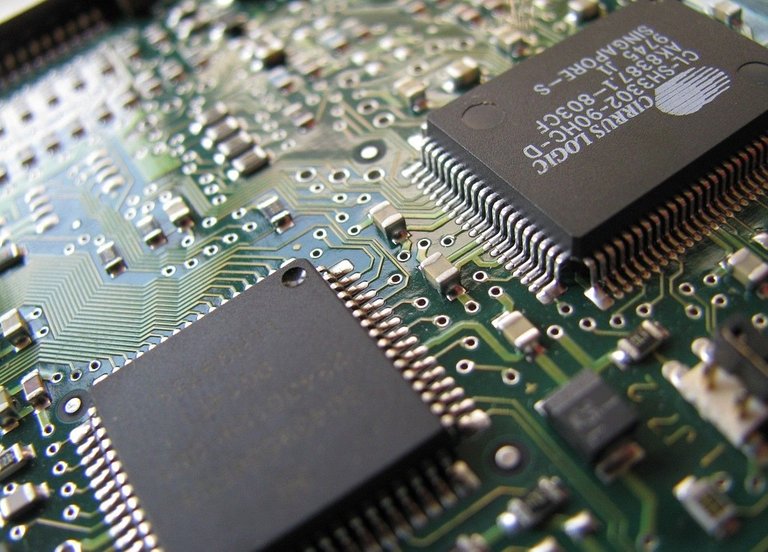

Imagen: Nahel Abdul Hadi - Unsplash

Uno de los delitos menos reportados relacionados con el criptomundo precisamente tiene que ver con la minería ilícita de criptomonedas. Los autores del estudio en cuestión, han estimado que la minería ilícita de criptomonedas ha generado más de 50 millones de dólares durante los últimos cuatro años.

Cómo funciona la minería de criptomonedas

La minería de criptomonedas es el proceso que codifica un registro de transacciones para que no pueda ser modificado o manipulado posteriormente. Este cifrado debe ser lo suficientemente fuerte como para hacer que el registro sea casi imposible de rediseñar. El propósito fundamental de la minería es dotar de seguridad a la cadena de bloques de una criptomoneda. Un efecto secundario de la minería es la emisión o acuñamiento de nuevas criptomonedas, por ejemplo, en el caso de bitcoin —al momento de escribir estas letras— la recompensa de bloque —block reward, en inglés— es de 12,5 BTC cada diez minutos. Esta recompensa actúa como un incentivo económico que motiva a los mineros a mantenerse conectados a la red. La minería requiere de una gran inversión de recursos expresados en sofisticados equipos de hardware, energía eléctrica y ciertos costos operativos generados por la actividad.

Considerando que la minería es un proceso tan intensivo, los mineros suelen unirse a grupos de minería —mining pools, en inglés— con el fin de aportar con su capacidad computacional y lograr mejores rendimientos. Al final, se comparten las recompensas y cada minero recibe una parte proporcional —en su billetera digital— en función de la capacidad informática aportada.

Robo de poder computacional

Básicamente, existen dos formas de robar poder computacional para realizar minería ilícita de criptomonedas. La primera es crear una página web que contiene un script que «secuestra» el CPU del dispositivo mientras el usuario se encuentra visitando el sitio. La segunda, es mucho más sofisticada, consiste en malware de minería usualmente incrustado en código legítimo que forma parte de aplicaciones que los usuarios instalan y ejecutan sin sospechar que sus computadores están siendo utilizados para minar criptodivisas. Este malware es diseñado para que sea muy difícil de detectar. Por ejemplo, ciertos programas se apagan cada vez que el usuario abre el administrador de tareas, siendo casi imposible ser testigo de la evidencia de su actividad. Otros programas se ejecutan únicamente cuando el CPU se encuentra en reposo, cuando se entiende que el dispositivo no está siendo usado. Estos programas de minería ilícita reciben el nombre de «malware de base binaria». Cuando estos programas se ejecutan lo que hacen es emplear el poder computacional secuestrado para minar criptomonedas como monero y depositarlas en las billeteras digitales de los criminales.

Imagen: Pixabay.com

Lo que hicieron Pastrana y Suárez-Tangil es instalar diferentes tipos de malware de minería con el fin de analizar su comportamiento e identificar la ruta —usualmente a través de grupos de minería— que siguen las criptomonedas minadas fraudulentamente y las billeteras en las que se depositan.

Los mercados negros juegan un papel fundamental en el negocio de la minería ilícita de criptomonedas. No es necesario ser un usuario con muchas habilidades técnicas para poder participar ya que es posible adquirir los servicios y las herramientas para configurar las campañas de minería fraudulenta. El malware puede ser adquirido fácilmente en línea por unos pocos dólares, 35 en promedio. En ciertos casos, se aceptan donaciones voluntarias por usar el software, en otros, su uso es gratis.

Monero es la criptomoneda más popular

La minería ilícita de criptomonedas ha representado una amenaza desde la aparición de bitcoin en 2009. Sin embargo, no se ha abordado adecuadamente en el mundo académico hasta hace muy poco. El primer análisis de malware de minería fue publicado en 2014 por Huang y otros. Los autores analizaron botnets y campañas de minería de bitcoin, encontrando que se habían minado al menos 4.500 BTC —alrededor de 3,2 millones de dólares en 2014—. Dado que, desde hace algunos años atrás, la minería de bitcoin a través de computadores personales ya no es rentable, los piratas informáticos se han trasladado a criptomonedas que ofrecen resistencia a la minería ASIC tales como monero (XMR) o bytecoin (BCN).

Imagen: GetMonero.org

Los resultados de este estudio arrojan que monero es, por lejos, la criptomoneda más popular entre los piratas informáticos. Han estimado que más de 4 % del circulante de esta criptodivisa proviene de la minería ilícita. Los autores afirman que su análisis ha revelado ganancias multimillonarias. Calculan que en un lapso de cuatro años se han extraído alrededor de 57 millones de dólares —1,2 millones por mes—, y todo parece indicar que la mayor parte de este monto ha sido recibido por un número relativamente pequeño de criminales.

Las campañas de minería ilícita de criptomonedas usualmente emplean infraestructura alquilada en mercados clandestinos, si bien este no es siempre el caso. También se basan en el uso de botnets que ejecutan operaciones de minería en infraestructura de terceros. Asimismo, usan mecanismos simples para evadir la detección como empleo de alias de nombres de dominio —evitando ser identificados y colocados en listas negras—. Otros ejecutan exitosamente la actividad ilegal utilizando infraestructura legítima como Dropbox, AWS o GitHub, herramientas como Claymore, Xmrig, Nicehash y Xmr-stak, y grupos de minería como Crypto-pool, Dwarf Pool y Minexmr.

Es muy complejo detener esta actividad fraudulenta teniendo en cuenta algunos factores. Los investigadores enviaron reportes a diferentes grupos de minería con las billeteras que ellos identificaron, que eran utilizadas para depositar criptomonedas provenientes de la minería ilegal con el objetivo de que sean bloqueadas. Por un lado, algunos grupos de minería no colaboraron; por otro, los criminales se conectaban a diferentes grupos de minería al mismo tiempo evitando ser identificados y expulsados. Tal parece que las actualizaciones de los algoritmos PoW de minado ayudan momentáneamente a mitigar la minería ilegal hasta que el malware es actualizado. Por ejemplo, Monero modificó su algoritmo de minado dos veces durante 2018, según los autores, esto hizo que se detenga la actividad fraudulenta de minería en un 80 %.

Los autores concluyen que una pequeña cantidad de actores dominan la minería ilícita de criptomonedas. Una de las principales razones del éxito de esta actividad criminal es su costo relativamente bajo y el alto retorno sobre la inversión. Adicionalmente, las compañías que fabrican software antivirus no han prestado la atención debida a este problema teniendo en cuenta que la minería ilícita de criptomonedas se considera una amenaza casi despreciable para sus clientes.

Juan Francisco Bolaños

@criptoEstratega

Referencias:

Pastrana, S. y Suárez-Tangil, G. (3 enero 2019). A First Look at the Crypto-Mining MalwareEcosystem: A Decade of Unrestricted Wealth. Recuperado de http://bit.ly/2UXNylA

Sin autor. (25 marzo 2019). A multimillion-dollar criminal crypto-mining ecosystem has been uncovered - MIT Technology Review. Recuperado de http://bit.ly/2JGwr6O

Lecturas que vas a disfrutar

Una selección de mis mejores artículos:

- Tres proyectos blockchain de almacenamiento distribuido de datos

- La incertidumbre regulatoria está haciendo daño a la innovación blockchain

- Tendencias blockchain para 2019 | Vídeo

Academia Blockchain

Academia Blockchain es una iniciativa que crea un espacio para la difusión y conocimiento de la cadena de bloques y las criptomonedas en Latinoamérica.

Amigos, están cordialmente invitados a visitarnos en nuestros canales digitales:

Web | YouTube | Twitter | Facebook | Instagram | Telegram | Patreon | Steemit

Compra en Amazon y paga con bitcoin

Compra lo que más te gusta en Amazon y paga con bitcoin y otras criptodivisas a través de Purse.io. Recibe descuentos del 5 al 15 % en tus compras. Regístrate aquí.

este ano pasado leo un miner que usa CPU que escribe lo en WASM y JS. nesisitas a infectar muchos computadores para convertirse a un muchacho rico.

¡Felicidades, has recibido un voto del EmeeseeseTrail!

Si tu post ha sido publicado en steempress te llegará una ayuda extra gracias a la unión de trails: @steempress-io + @emeeseese ¡A seguir sumando! ;)

Buen artículo

Posted using Partiko iOS