Auf einem Kundenevent wird mir eine Insta360 ONE X2 in die Hand gedrückt, weil ich da vor einiger Zeit mal mit einer GoPro Fusion 360 und einer Oculus Go gesehen wurde und man sich gemerkt hat, dass ich VR Brillen mag und dafür entwicklen kann. Da sei Motorsport-Footage drauf, haben sie gesagt, spiel mal damit rum, viel Spaß.

OK, danke. Hab ich 😃

Darüber hinaus interessiert mich, was man mit dem Ding noch so alles machen kann. Die GoPros sind notorisch bekannt dafür, dass man sie hacken kann. Code-Execution direkt auf dem OS der Kamera, habe selbst schon darüber [geschrieben] (https://peakd.com/deutsch/@schlafhacking/extended-freenerding-code-execution-auf-der-gopro-hero7-8). Also möchte ich ausprobieren, ob man auch die Insta360 "aufmachen" kann.

Eine schnelle google Recherche nach z.B. "Insta360 ONE X2 code execution" bringt nur coupon codes. Danke, ich will keine Schnäppchen, ich will root werden.

Also gibt's weitere Suchanfragen. Die üblichen halt.

"root shell" "firmware exploit" "teardown"

Man wird fündig :)

Schritt 1: ins Wifi verbinden

War nervig, denn Code 88888888, der in der Doku steht, funktioniert unter Windows 10 nicht, weil Windows eine PIN einzugeben anbietet. Erst dachte ich, der Kunde hätte das PW vom default geändert und finde keine Wifi-Settings im Display Menü der Kamera, wo man das anzeigen lassen kann. Factory Reset möchte ich beim Leihgerät nicht machen.

Also lade ich mir erst mal die bloaty Android App runter (~450MB), um damit per Bluetooth pairen zu können. Die App baut auch brav die Verbindung zum control Wifi auf und gibt dem Smartphone eine IP 192.168.42.6

Dort kam ich aber auch nicht weiter, denn die 192.168.42.1 ist nicht pingbar und mit connectbot telnet client nicht erreichbar.

Dann die Erkenntnis: mit WPA Passphrase 88888888 als Passphrase statt PIN funktioniert die Verbindung. Scheiß Windows, diese Runterdumm-Features für Normalbenutzer immer, die Profis ausbremsen :p

Schritt 2:

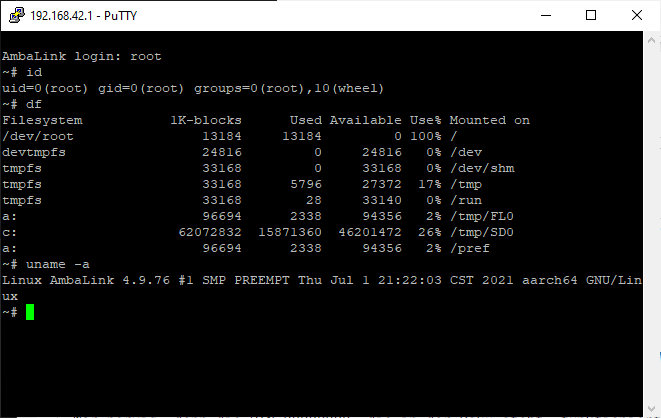

putty -> telnet 192.168.42.1 -> direkt root sein. Eine AmbaShell. Nice.

Das war ja einfach! Bei solchen Kameras ist das Linux aber nur ein Thread im Ambarella RTOS. Selbst wenn man da root ist, kann man eigentlich noch nicht viel tun, was die Hardware betrifft und muss über Schnittstellen gehen. Für den Anfang ist das aber cool. Auch die autoexec.ash Sachen sollen laut diversen Reddit Threads mit dem Viech funktionieren.

Hmm ja naja, also sobald die Cams wifi an haben, ist jeder direkt überall root. Auch nicht so geil andererseits.

Habe mir einen Account in deren Plattform angelegt. Es gibt auch ein offizielles SDK, das man aber nur gegen NDA bekommt. Die Beantragung erfolgt online, man muss einen 6-Seiter herunterladen, ausdrucken, unterschreiben und einscannen. Vielleicht mache ich das irgendwann mal.

Zum Abschluss spiele ich mich noch mit der offiziellen Software von der download Seite. Die Kamera gefällt mir. Will ich jetzt auch haben! Schade, dass sie keinen eingebauten GPS Receiver hat.

... bis zum nächsten Freenerding! :)

Kommst Du mit dem Teil auch in die Matrix? 😅

Ja. Rein und raus. 😄

Ich verstehe nicht mal die Hälfte bin aber trotzdem mit begeistert.

Du bist eindeutig eine Human zu IT Schnittstelle. :.-)

Ähhhh was? Ok, ich bleibe dabei solche Kameras einfach zu nutzen. Der Rest ist mir zu kompliziert ^^

Jaaaa, so gehe ich auch mit vielen Dingen im Leben um.

Aber Du weisst doch: if you can't open it, you don't own it.

Man muss nicht alles hacken. Aber man kann!

Congratulations @schlafhacking! You have completed the following achievement on the Hive blockchain and have been rewarded with new badge(s) :

Your next target is to reach 5000 upvotes.

You can view your badges on your board and compare yourself to others in the Ranking

If you no longer want to receive notifications, reply to this comment with the word

STOP