Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

02 stycznia 2026

1. NEWS

Nowy Jork boi się Flipper Zero – ban na inauguracji burmistrza

Władze Nowego Jorku podjęły dość drastyczne środki bezpieczeństwa przed inauguracją burmistrza, zakazując wnoszenia urządzeń takich jak Flipper Zero czy Raspberry Pi. Decyzja ta wynika z rosnących obaw o możliwość wykorzystania tych kieszonkowych "kombajnów hakerskich" do zakłócania systemów radiowych lub przeprowadzania ataków typu replay. Choć dla wielu entuzjastów Flipper to tylko edukacyjna zabawka, służby bezpieczeństwa traktują go jako realne zagrożenie w tłumie. To wyraźny sygnał, że narzędzia pentesterskie wchodzą do mainstreamowej świadomości jako potencjalna broń, co może zwiastować szersze restrykcje prawne w przyszłości.

Źródło: BleepingComputer [EN]

ASUS zapowiada podwyżki na 2026 rok – sprzęt będzie droższy

Złe wieści dla planujących modernizację infrastruktury IT lub zakup nowego sprzętu w nadchodzącym roku. ASUS oficjalnie zapowiedział podwyżki cen swoich produktów, co jest efektem rosnących kosztów komponentów oraz cła na elektronikę. Wzrost cen dotknie prawdopodobnie płyt głównych, kart graficznych i laptopów, co pośrednio wpłynie na budżety działów IT. Warto uwzględnić te prognozy w planowaniu wydatków na hardware w Q1 i Q2 2026 roku, bo taniej już raczej nie będzie.

Źródło: Benchmark.pl [PL]

DarkSpectre – mroczne widmo w rozszerzeniach przeglądarki

Badacze odkryli nową kampanię cyberszpiegowską wykorzystującą złośliwe rozszerzenia przeglądarki, nazwaną DarkSpectre. Atakujący dystrybuują wtyczki, które po cichu monitorują aktywność użytkownika, przechwytując wpisywane dane i ciasteczka sesyjne. Co gorsza, malware potrafi omijać podstawowe zabezpieczenia sklepów z dodatkami, ukrywając swój złośliwy kod do momentu instalacji na urządzeniu ofiary. To kolejne przypomnienie, by w środowiskach firmowych stosować restrykcyjne polityki (allow-list) dotyczące tego, co pracownicy mogą instalować w swoich przeglądarkach.

Źródło: The Hacker News [EN]

Libsodium z rzadką podatnością – krypto-biblioteka do łatki

W popularnej bibliotece kryptograficznej Libsodium, używanej przez tysiące aplikacji do bezpiecznego szyfrowania danych, wykryto podatność. Choć błędy w tak dojrzałych projektach zdarzają się rzadko, ich skutki mogą być katastrofalne, podważając zaufanie do całego łańcucha zabezpieczeń. Deweloperzy korzystający z Libsodium powinni natychmiast zweryfikować wersję biblioteki w swoich projektach i dokonać aktualizacji. To techniczny, ale krytyczny news dla każdego, kto buduje bezpieczne oprogramowanie – w kryptografii nie ma miejsca na błędy.

Źródło: 00f.net [EN]

Honey – jak wykryć, że pentester cię sprawdza?

Pojawiło się ciekawe narzędzie o nazwie "Honey", które służy do detekcji... testerów bezpieczeństwa. Oprogramowanie analizuje ruch sieciowy i zachowanie użytkowników w poszukiwaniu sygnatur typowych dla narzędzi używanych przez pentesterów i hakerów. Dla zespołów Blue Team to nowa broń w arsenale, pozwalająca szybciej zorientować się, że ktoś (legalnie lub nie) skanuje ich infrastrukturę. To ciekawy zwrot akcji w grze w kotka i myszkę, gdzie obrońcy dostają narzędzia do profilowania atakujących jeszcze przed właściwym atakiem.

Źródło: VPT Digital [EN]

2. INCYDENTY

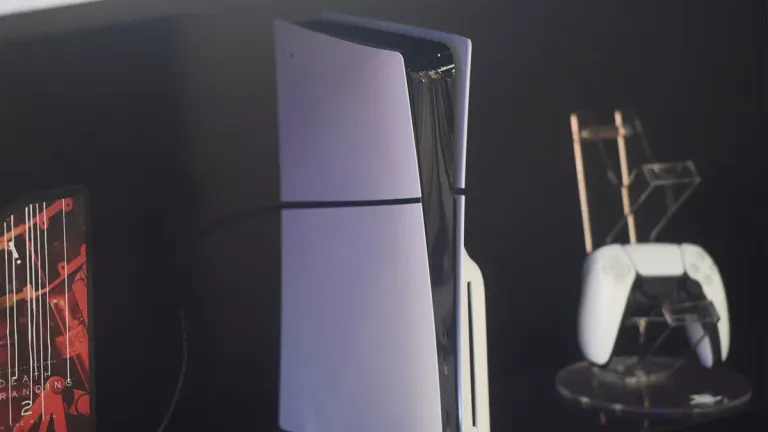

PlayStation 5 złamane? Wyciekły klucze Root Keys

Scena moderska i piracka wstrzymała oddech – do sieci wyciekły klucze szyfrujące (Root Keys) konsoli PlayStation 5. Jeśli te informacje się potwierdzą, może to oznaczać drogę do pełnego "jailbreaka" konsoli, umożliwiającego uruchamianie niepodpisanego kodu i pirackich gier na najnowszym oprogramowaniu. Dla Sony to koszmar bezpieczeństwa, który może wymagać rewizji sprzętowej w przyszłych modelach, gdyż pewnych kluczy nie da się zmienić aktualizacją softu. Historia pokazuje, że taki wyciek to zazwyczaj początek końca szczelności platformy.

Źródło: Tom's Hardware [EN]

KnownSec zhakowane – narzędzia szpiegowskie wyciekły

Firma zajmująca się bezpieczeństwem, KnownSec, padła ofiarą ataku, w wyniku którego wyciekły jej wewnętrzne narzędzia i dane. Analiza wycieku ujawnia, że firma ta dysponowała zaawansowanym oprogramowaniem do inwigilacji i szpiegostwa, co rzuca nowe światło na rynek prywatnych dostawców usług ofensywnych. Incydent ten przypomina historię Hacking Team – kiedy "hakerzy" zostają zhakowani, na jaw wychodzą brudne sekrety branży. Wyciekłe narzędzia mogą teraz zostać zaadaptowane przez inne grupy przestępcze.

Źródło: Resecurity [EN]

Botnet Rondodox wykorzystuje lukę React2Shell

Luka w Next.js (React2Shell), o której było głośno w ostatnich dniach, jest już paliwem dla nowego botnetu o nazwie Rondodox. Przestępcy błyskawicznie zautomatyzowali proces infekcji, wykorzystując podatne serwery do kopania kryptowalut i przeprowadzania ataków DDoS. Tempo, w jakim nowa podatność została "uzbrojona" (weaponized), jest przerażające i pokazuje, że administratorzy mają dosłownie godziny, a nie dni, na wdrożenie łatek po ujawnieniu krytycznego błędu.

Źródło: Security Affairs [EN]

3. CIEKAWOSTKI

Cyfrowe Euro coraz bliżej – start pilotażu w 2027

Europejski Bank Centralny konkretyzuje plany dotyczące cyfrowej waluty (CBDC). Pilotażowy program Cyfrowego Euro ma ruszyć już w 2027 roku, co jest krokiem milowym w transformacji europejskiego systemu finansowego. Choć ma to usprawnić płatności, projekt budzi ogromne kontrowersje w zakresie prywatności i kontroli państwa nad wydatkami obywateli. Warto śledzić ten temat, bo za kilka lat gotówka może stać się tylko nostalgicznym wspomnieniem, a każdy nasz wydatek będzie cyfrowym śladem w księgach EBC.

Źródło: Benchmark.pl [PL]

Dania kończy z listami – koniec pewnej epoki

Duńska poczta podjęła historyczną decyzję o zakończeniu doręczania tradycyjnych listów, przechodząc niemal całkowicie na komunikację cyfrową i paczkową. To symboliczny koniec epoki papierowej korespondencji w jednym z najbardziej scyfryzowanych państw świata. Decyzja ta wymusza na obywatelach (w tym seniorach) pełną adaptację do e-administracji, co rodzi nowe wyzwania w zakresie cyberbezpieczeństwa i wykluczenia cyfrowego. Dania staje się poligonem doświadczalnym dla społeczeństwa bez papieru.

Źródło: ABC News [EN]

Aparat w rzece przetrwał lata – zdjęcia odzyskane

Niesamowita historia z kategorii "digital forensics" w wydaniu amatorskim. Odnaleziono aparat fotograficzny, który przeleżał lata na dnie rzeki, a mimo to udało się odzyskać z niego zdjęcia zapisu. To dowód na niezwykłą trwałość kart pamięci SD, które potrafią przetrwać w ekstremalnych warunkach. Historia ta ma jednak drugie dno – jeśli wyrzucasz stary sprzęt do rzeki czy śmietnika, licząc na zniszczenie danych, możesz się srogo przeliczyć. Fizyczne niszczenie nośników to jedyna pewna metoda utylizacji.

Źródło: Gadżetomania [PL]

4. OSZUSTWA, SCAMY, EXPOITY

Książę Persji ewoluuje – irański APT z nowym arsenałem

Irańska grupa APT, znana jako "Prince of Persia", zaktualizowała swój arsenał o trzy nowe szczepy złośliwego oprogramowania. Hakerzy ci specjalizują się w inwigilacji dysydentów i celach o znaczeniu geopolitycznym. Nowe narzędzia są trudniejsze do wykrycia i pozwalają na głębszą penetrację systemów mobilnych i desktopowych. To ostrzeżenie dla organizacji pozarządowych i dziennikarzy działających w regionie Bliskiego Wschodu – zagrożenie jest realne i stale ewoluuje.

Źródło: SC World [EN]

Hongkong: Aplikacja "Money Safe" to scam

Władze Hongkongu ostrzegają przed fałszywą aplikacją "Money Safe", która rzekomo ma chronić finanse użytkowników, a w rzeczywistości je kradnie. Oszuści wykorzystują strach przed cyberprzestępczością, oferując "cudowne rozwiązanie", które po instalacji przejmuje kontrolę nad telefonem i kontami bankowymi. To klasyczny paradoks socjotechniczny – ofiara, chcąc się zabezpieczyć, sama wpuszcza złodzieja do domu.

Źródło: The Register [EN]

5. DEZINFORMACJA, CYBER WOJNA

Algorytmy X (Twittera) napędzają polaryzację polityczną

Badania opublikowane przez The Guardian potwierdzają to, co wielu czuło intuicyjnie: algorytmy platformy X (dawniej Twitter) aktywnie promują treści polaryzujące politycznie. Mechanizmy rekomendacji faworyzują posty wywołujące skrajne emocje, zamykając użytkowników w bańkach informacyjnych i radykalizując debatę publiczną. W kontekście wojen hybrydowych i kampanii dezinformacyjnych, platforma ta staje się idealnym narzędziem do siania chaosu społecznego, co powinno być przedmiotem troski regulatorów mediów.

Źródło: The Guardian [EN]

USA znoszą sankcje – gra dyplomatyczna w tle

Departament Skarbu USA niespodziewanie zniósł sankcje nałożone na trzy podmioty, co wywołało falę spekulacji w świecie cyberbezpieczeństwa. Ruch ten może być elementem szerszych negocjacji dyplomatycznych lub wymiany więźniów/aktywów cyfrowych. Decyzja ta pokazuje, że cyber-sankcje są płynnym narzędziem polityki zagranicznej, które można włączać i wyłączać w zależności od bieżących interesów geopolitycznych Waszyngtonu.

Źródło: The Hacker News [EN]

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.