Zapraszam do lektury wybranych newsów ze świata cyberbezpieczeństwa.

Narzędzie do masowej inwigilacji Cellebrite?

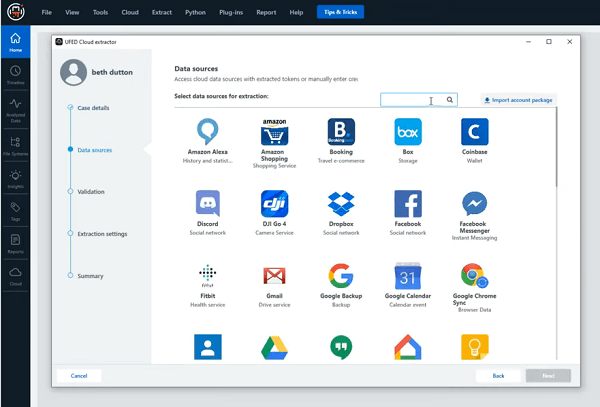

Media nieprzychylne rządowi Zjednoczonej Prawicy podały, że Komenda Główna Policji w cieniu wybuchowego zakończenia roku, po cichu przedłużyła na kolejne 3 lata licencję na narzędzia izraelskiej firmy Cellebrite - UFED 4PC Ultimate (18 sztuk), UFED Cloud Analyzer (1 sztuka), UFED PREMIUM (1 sztuka) oraz Cellebrite Inspector (1 sztuka).

"Po podłączeniu do telefonu potrafią one między innymi odczytywać dane użytkownika zapisane w chmurze z ponad 50 źródeł, w tym z Facebooka, Twittera, Gmaila, Google Drive i WhatsAppa. Kontrowersyjna technologia była wykorzystywana do szpiegowania współpracowników Nawalnego w Rosji i tamtejszej społeczności LGBTQ."

Na oficjalnym kanale YouTube firmy Cellebrite znajdziemy wiele tutoriali prezentujących działanie narzędzi tej firmy oraz do jakich informacji możemy uzyskać dostęp. Należy mieć na uwadze, że to prezentacja wersji komercyjnej tego narzędzia. Bloger Kacper Szurek w ciekawym artykule przyjrzał się tym tutorialom z perspektywy OSINTu, autor uspokaja czytelników, że "owszem narzędzie może pozyskać dane z chmury - o ile znamy login i hasło osoby, której dane chcesz zobaczyć".

W jednej z dostępnych ulotek zachwalających możliwości Cellebrite UFED Cloud znajdziemy informację, że "cyfrowi śledczy mogą zbierać, przechowywać i analizować te dane, aby wzbogacić swoje dochodzenia. UFED Cloud wykorzystuje loginy i hasła znajdujące się na urządzeniach mobilnych i komputerach, aby uzyskać dostęp do środowiska chmurowego ofiary (podejrzanego)."

Łatwo w związku z tym połączyć kropki. Żeby "wykorzystać loginy i hasła znajdujące się na urządzeniach mobilnych i komputerach" trzeba mieć do niego fizyczny dostęp, czyli nie jest to narzędzie w typie niesławnego Pegasusa. Raczej wbrew politykom Konfederacji nie będzie to narzędzie do masowej inwigilacji Polaków, szczególnie że Polska Policja korzysta z niego od 2013 roku.

Korzystałem z: LINK1; LINK2; LINK3

Royal Mail ofiarą ransomware LockBit

LockBit miało ostatnio chwilę słabości w związku udostępnieniem klucza deszyfrującego dla zaatakowanego szpitala dzięcięcego w Kanadzie, ale najwyraźniej świąteczny klimat uleciał. Potwierdziły się moje przypuszczenia dotyczące "cyberincydentu", o którym pisałem ostatnio, a którego ofiarą padła brytyjska poczta. Wczoraj w godzinach wieczornych brytyjskie media potwierdziły, że Royal Mail padł ofiarą cyberataku ransomware LockBit. Poczta rzekomo otrzymała również wiadomość z żądaniem okupu: "Lockbit Black Ransomware. Twoje dane zostały skradzione i zaszyfrowane".

Ostrożność, z jaką brytyjska NCSC informuje o incydencie, może świadczyć, że sprawa jest bardzo poważna, Royal Mail jest uważane za "krytyczną infrastrukturę narodową", w związku z czym cyberatak ze strony grupy hakerów ściśle wiązanych z Rosją może być odebrany w dwojaki sposób. Szczególnie że cyberprzestrzeń od szczytu NATO w Warszawie jest uznawana za domenę wojenną, stawiając ją obok tradycyjnych domen wojennych: lądowych, morskich i powietrznych.

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.

Do grafiki tytułowej wykorzystałem pracę Gerd Altmann z Pixabay