Los switches son dispositivos intermediarios de capa 2 que se utilizan para interconectar varios hosts y permitir el intercambio de tramas entre ellos, en esta capa se utilizan las direcciones MAC (B4-82-FE-E9-61-04) para comunicarse, a continuación les mostrare los ataques más frecuentes que puede sufrir una red LAN y como protegerse de ellos, nos enfocaremos en la capa 2 del modelo OSI, conocida como “enlace de datos”. Empecemos:

Ataque de saturación de tablas de direcciones MAC

Los switches utilizan una “MAC ADDRESS TABLE” para almacenar todas la direcciones Mac de los dispositivos que están conectados a el, esta tabla le permiten al Switch determinar por cuales puertos enviar las tramas que le llegan.

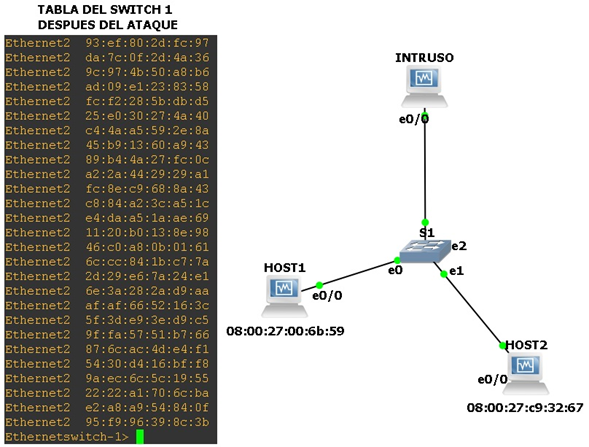

En la imagen tenemos una red LAN con dos dispositivos y un Switch, podemos apreciar la tabla de direcciones MAC del Switch, la cual posee las direcciones de los dispositivos conectados a el, si se recibe una trama el Switch examinara alguna coincidencia en su tabla y luego enviara la trama por el puerto que le corresponde, Este es un ejemplo de un funcionamiento normal de una red LAN, a continuación les mostrare el comportamiento del Switch al ser atacado.

Este ataque se conoce como sobrecarga de tabla de direcciones MAC, el intruso envía miles y miles de direcciones Mac falsas por el puerto, el Switch piensa que son direcciones legítimas y las agrega a su base de datos. La finalidad de este ataque es agotar el espacio de la tabla ya que esta tiene un límite de direcciones que puede almacenar, luego de esto el Switch empieza a actuar como un HUB, enviando las tramas que recibe por todos los puertos sin importar cuál sea el destino, lo que le permite al intruso capturar todos los datos que circulan por la LAN.

En la imagen se puede apreciar la tabla de Switch después del ataque.

Una forma de protegerse de este ataque es colocar el Switch en un lugar seguro bajo llave, deshabilitar los puertos sin utilizar, activar la seguridad de puertos en los enlaces activos y permitir un máximo de 2 direcciones Mac por puerto.

Ataque por agotamiento de DHCP

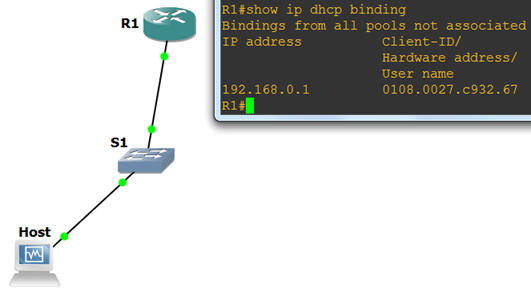

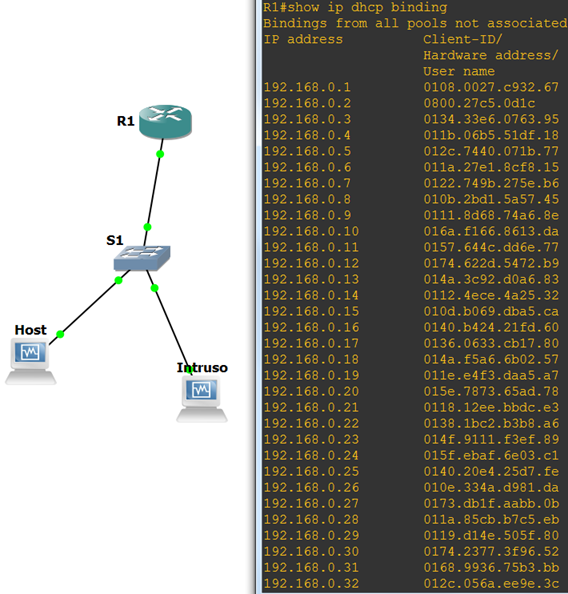

DHCP es un protocolo que se utiliza para asignar direcciones IP a dispositivos de forma automática. El servidor DHCP posee una Pool con todas las direcciones que va asignado y esta tiene un límite que depende del direccionamiento IP configurado por el administrador. Este ataque consiste en agotar las direcciones que el servidor puede asignar y evitar que los clientes legítimos puedan obtener una dirección IP para acceder a los recursos de la red.

En la imagen Tenemos un Router con servicio DHCP y un host al que se la ha asignado la dirección IP 192.168.0.1 de forma automática, este es un comportamiento normal de una red LAN con servicio DHCP, ahora veremos un ejemplo con el ataque por agotamiento DHCP

Aquí tenemos el mismo ejemplo anterior pero luego de un ataque DHCP, miren como la pool del servidor se ha plagado de muchas direcciones IP habiendo solo 2 HOST en la red LAN, esto se debe a que el intruso ha enviado cientos de solicitudes al servidor para agotar el espacio de direcciones provocando un DoS, ahora si se une a la red un cliente legítimo, este no podrá obtener una dirección IP.

Una forma de protegerse de este ataque es colocar el Switch en un lugar seguro bajo llave, deshabilitar los puertos sin utilizar, activar la seguridad de puertos en los enlaces activos y permitir un máximo de 2 direcciones Mac por puerto.

Ataque de suplantación de DHCP

Este ataque consiste en configurar un servidor DHCP falso en la red para que asigne direcciones IP a los clientes, obligando a los usuarios a obtener un servidor DNS y Gateway Predeterminado Falso, con esto el atacante puede robar la información de los clientes ya que puede interceptar, controlar y suplantar las páginas web a las que acceden las víctimas,

Generalmente este ataque ocurre luego de que se ha realizado un agotamiento de DHCP, para protegerse se puede configurar la detección DHCP y la seguridad de puertos en el switch.

Saludos @alepaez

Leyendo tus publicaciones veo que tienes gran potencial en esta área tecnológica, por lo que te puedo recomendar:

i) Estructurar tu artículo con un formato llamativo visualmente, al menos con 400 palabras

ii) Colocar fuente de imágenes que no tengan derechos de autor y si son inéditas mejor

iii) Cero (0) plagio, no copies ni una frase, creo que con tus conocimientos puedes aportar muchísimo con originalidad y contenido de calidad

iv) Debes dejar alguna bibliografía y lectura de temas relacionados con el título de tu publicación para profundizar los conocimientos de tus lectores

Puedes visitar el blog de @stem-espanol y allí conseguirás información general de este proyecto

SUERTE

Congratulations @alepaez! You received a personal award!

You can view your badges on your Steem Board and compare to others on the Steem Ranking

Vote for @Steemitboard as a witness to get one more award and increased upvotes!